一个dnf辅助破解过程

(编辑:jimmy 日期: 2025/12/20 浏览:2)

大家好,很久没发帖子了。

今天发一个简单的dnf辅助破解教程。 废话不多说,下面开始

首先查壳

可以看到是C++或者e语言编写的程序, 也就是作者没有装壳。

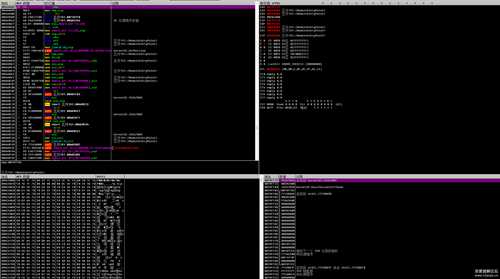

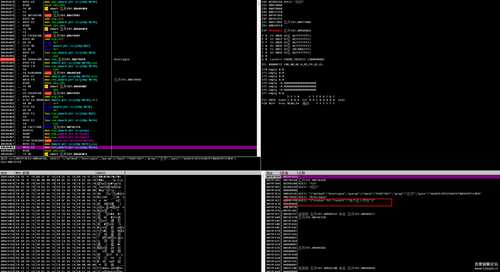

然后打开OD,左上角文件》打开》 选择辅助文件

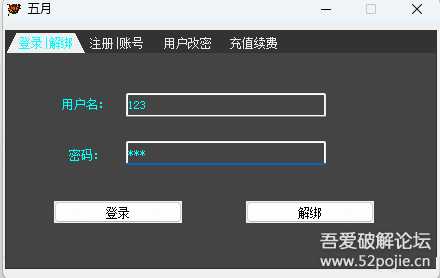

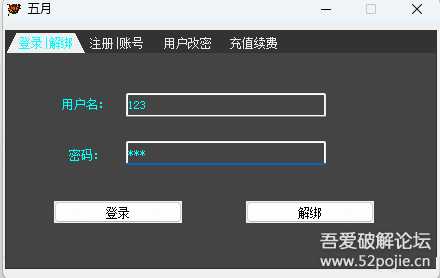

没有壳的辅助比较简单, 我们首先运行下看看

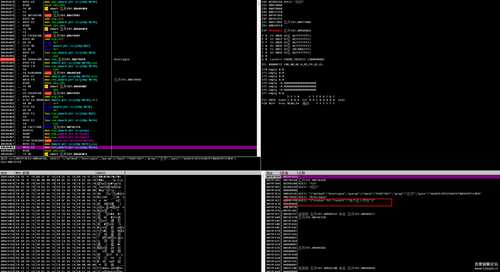

思路是想办法让程序先断下来 输入账号密码,点击登录后无提示, 我们右键>中文搜索引擎,搜索ASCII看下

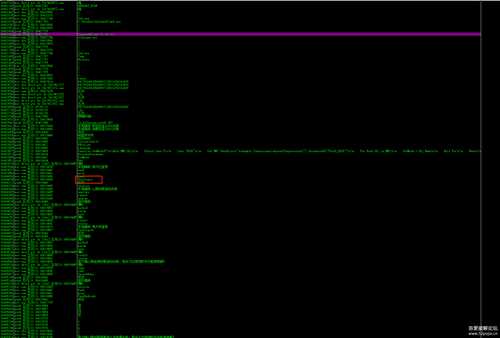

可以看出来是通过 psexec64.exe来进行提权,并附加给父进程winlogon。从而达到跨进程读写内存的目的

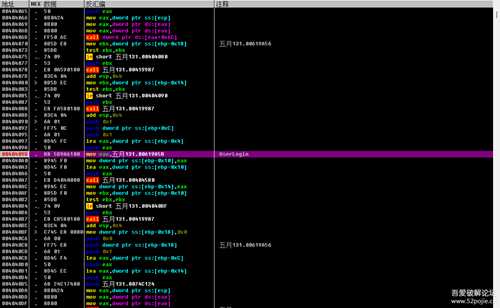

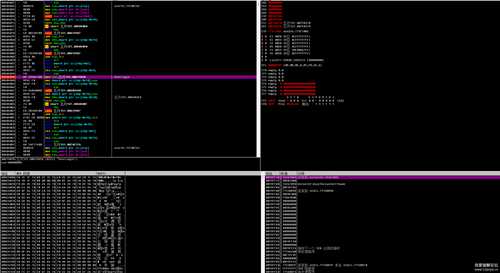

这里有一个userLogin, 双击进去看下

在这里下断点后,点击登录下试试

果然断下来了。f8单步调试几下看看

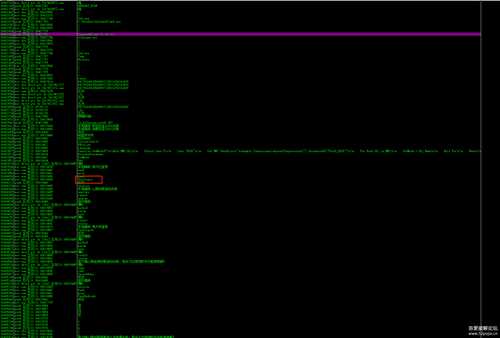

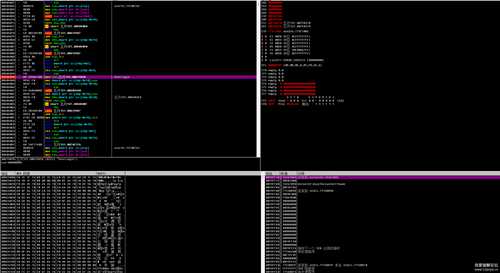

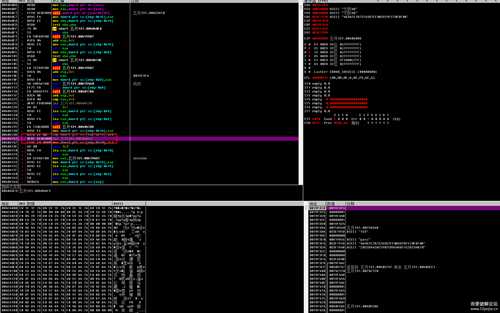

这里看上去是登录回调了。在登录call修改也是可以的,但是比较麻烦。 我们先走走看看 继续单步向下走

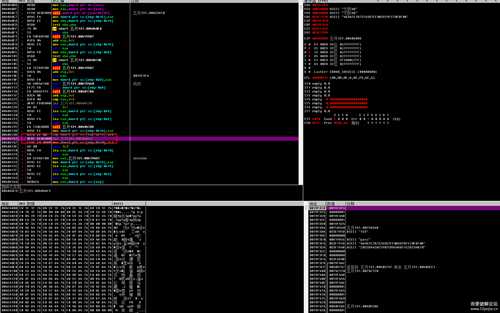

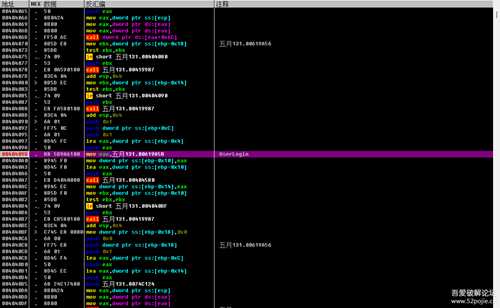

这里这个跳转很长,上面还有一个cmp,有点疑似。 ,我们把这里的jnz 改成je 试下。 jnz:不等于则跳转 je:等于则跳转

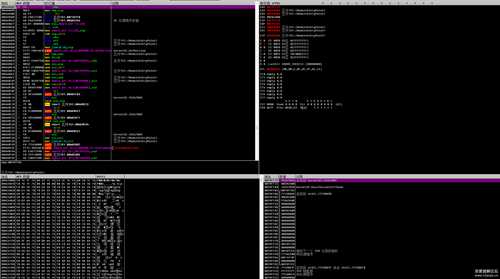

哦吼,功能窗口出来了

由于12月8号刚更新的基址,这个是12月4号发的, 猜测基址已经过期了, 就不测试了, 到此结束了 文件放附件里了, 有需要的小伙伴可以自行下载 有疑问也可以私信我

今天发一个简单的dnf辅助破解教程。 废话不多说,下面开始

首先查壳

可以看到是C++或者e语言编写的程序, 也就是作者没有装壳。

然后打开OD,左上角文件》打开》 选择辅助文件

没有壳的辅助比较简单, 我们首先运行下看看

思路是想办法让程序先断下来 输入账号密码,点击登录后无提示, 我们右键>中文搜索引擎,搜索ASCII看下

可以看出来是通过 psexec64.exe来进行提权,并附加给父进程winlogon。从而达到跨进程读写内存的目的

这里有一个userLogin, 双击进去看下

在这里下断点后,点击登录下试试

果然断下来了。f8单步调试几下看看

这里看上去是登录回调了。在登录call修改也是可以的,但是比较麻烦。 我们先走走看看 继续单步向下走

这里这个跳转很长,上面还有一个cmp,有点疑似。 ,我们把这里的jnz 改成je 试下。 jnz:不等于则跳转 je:等于则跳转

哦吼,功能窗口出来了

由于12月8号刚更新的基址,这个是12月4号发的, 猜测基址已经过期了, 就不测试了, 到此结束了 文件放附件里了, 有需要的小伙伴可以自行下载 有疑问也可以私信我