一个vb写的行业软件逆向破解过程

(编辑:jimmy 日期: 2025/12/20 浏览:2)

今天收到一朋友的朋友发过来一个印花机程序 ,由于找不到原来的作者。问我能不能pj.说实在我对这个没经验。我是先浏览一下论坛里对于vb程序的破解。搜索到“我是用户”的帖子。

因为这个vb写的程序 也是输入注册码没反应。

按确定3次,就会自动退出,没点提示

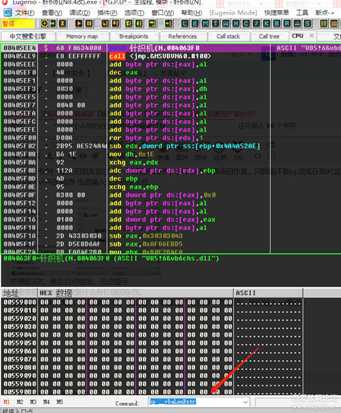

搜索字符串也没有搜索什么有价值的东西。

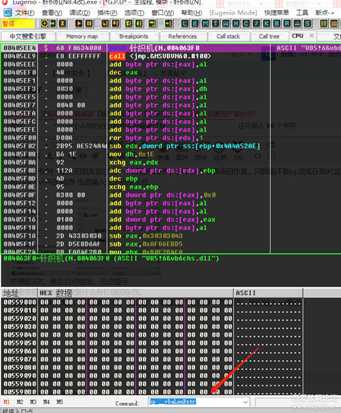

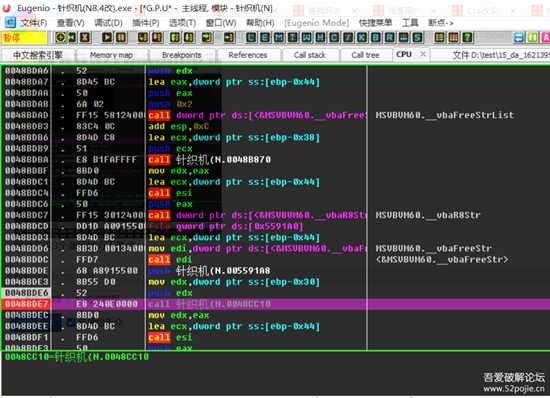

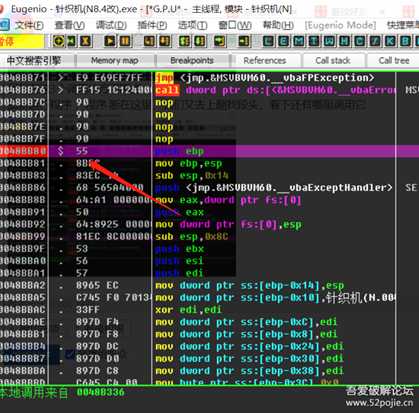

程序 肯定是对比输入字符串的长度。我们看了 “我是用户”的关于vb的帖子。我们输入api断点

bp __vbaLenBstr

按f9运行程序 一路反复追综

发现运行这个call,注册窗口就会出现!

我这里目的只能爆破。研究注册机不是我的能力范围。

要想不出现注册界面,程序 运行时,肯定要跟注册过的数据对比。

我要让它对比跳过验证就行了!

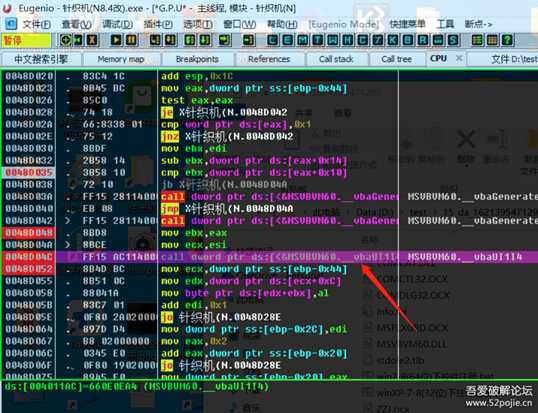

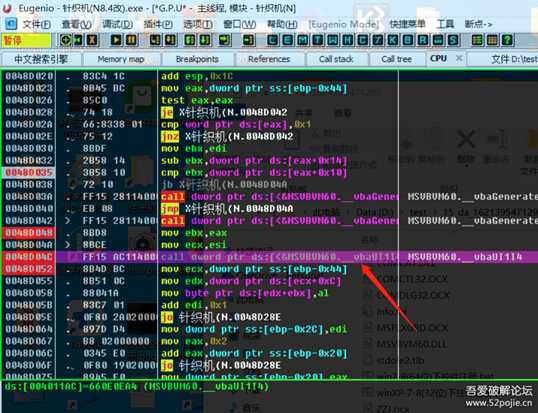

上翻到段头。发现有3个位置调用它

我就在这3个调用地方下断点

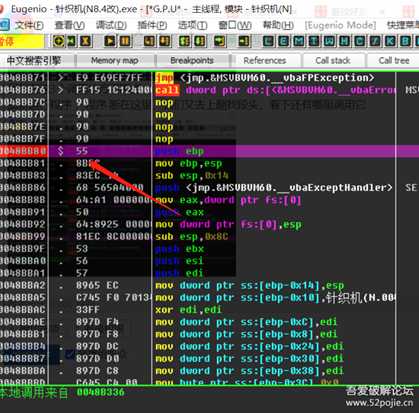

重新运行程序 ,程序 断在这里,我们又去上翻找段头,看下还有哪里调用它

好了,这次我们来到关键点

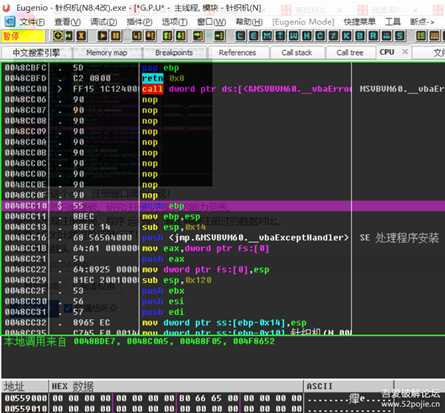

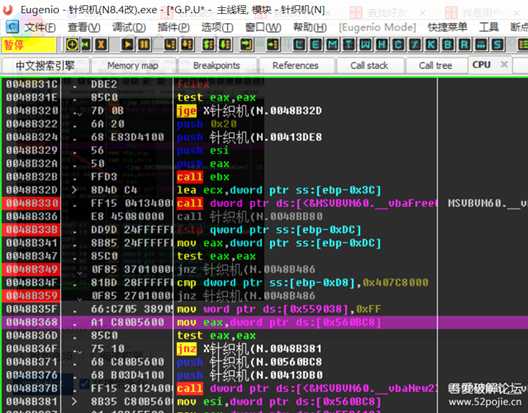

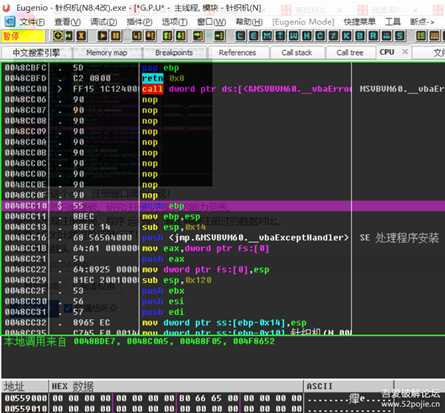

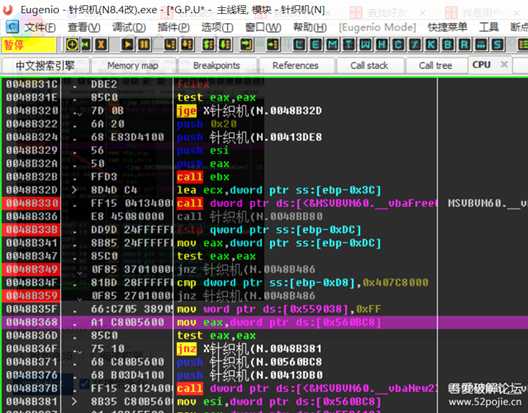

我把这个call nod掉,运行后还是会出现注册窗口。不过下面这2个跳转很可疑。分别尝试

把jnz 改为je 每个尝试下。

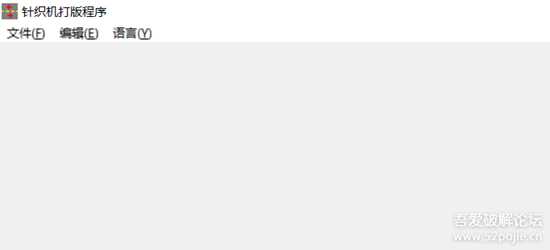

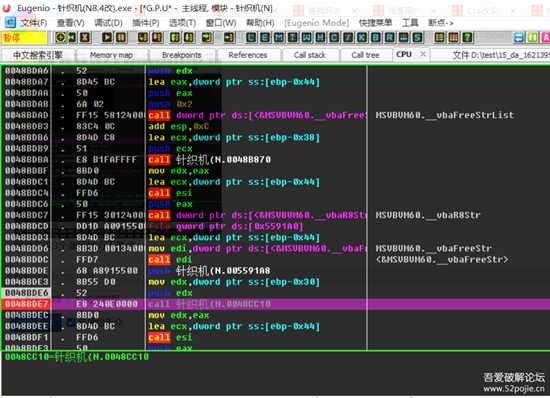

好了,注册后的界面终于出来了

因为这个vb写的程序 也是输入注册码没反应。

按确定3次,就会自动退出,没点提示

搜索字符串也没有搜索什么有价值的东西。

程序 肯定是对比输入字符串的长度。我们看了 “我是用户”的关于vb的帖子。我们输入api断点

bp __vbaLenBstr

按f9运行程序 一路反复追综

发现运行这个call,注册窗口就会出现!

我这里目的只能爆破。研究注册机不是我的能力范围。

要想不出现注册界面,程序 运行时,肯定要跟注册过的数据对比。

我要让它对比跳过验证就行了!

上翻到段头。发现有3个位置调用它

我就在这3个调用地方下断点

重新运行程序 ,程序 断在这里,我们又去上翻找段头,看下还有哪里调用它

好了,这次我们来到关键点

我把这个call nod掉,运行后还是会出现注册窗口。不过下面这2个跳转很可疑。分别尝试

把jnz 改为je 每个尝试下。

好了,注册后的界面终于出来了